Что объединяет конкурентную разведку, расследование интернет-мошенничества и сбор сведений об отдельной личности? Это сбор информации, и прежде всего — из открытых источников.

В современном цифровом мире, где люди добровольно оставляют о себе массу информации, одним из самых важных навыков детектива (разведчика, аналитика) является навык работы с открытыми данными.

OSINT – Open source intelligence — разведка на основе открытых источников. Это разведывательная дисциплина, включающая в себя поиск и сбор разведывательной информации из общедоступных источников, а также её анализ и визуализацию.

Интересный исторический факт о работе одной из крупнейших спец. служб мира:

В 1947 году аналитик ЦРУ Кент Шерман (которого в США считают отцом «аналитической разведки») говорил, что государство получает около 80% необходимой информации из открытых источников, а позднее Самуэль Уилсон (руководитель разведывательного управление министерства обороны США) утверждал, что 90% всей разведывательной информации приходит из открытых источников и только 10% благодаря работе агентуры.

Но не стоит думать, что OSINT – это просто погуглить на искомую тему или объект. Большинство людей завершат поиск там, где для профессионалов он только начинается.

Различие между простым поиском и OSINT’ом состоит в глубине подхода + добавим анализ и сопоставление всей выявленной информации и повторный поиск по новым данным. Эффективность методики во многом зависит от компетентности специалиста, который ее использует.

В технологии OSINT нет единой методики и шаблонных алгоритмов для расследования, каждый случай уникален и требует индивидуальный подход. Учиться этому проще всего на живых примерах, постепенно осваивая инструменты, методы и подходы.

Основные направления OSINT

Сама методика и средства ОСИНТ могут применяться в абсолютно любой сфере – начиная от проверки соседа или подруги, заканчивая деятельностью разведывательных служб государств. Двумя основными направлениями в их коммерческом применении являются:

- конкурентная разведка

- кибер-разведка

- сбор информации в отношении отдельных лиц (политики, бизнесмены и пр.)

Методы OSINT

Сбор информации об объектах интереса начинается с анализа имеющейся информации, определения возможных инструментов, позволяющих углубиться по каждому из имеющихся объектов и повторение цикла с учетом вновь полученной информации.

К примеру, на входе мы имеем профиль пользователя на форуме и наша задача заключается в его установлении. Таким образом входная информация может быть:

- юзернейм пользователя

- его сообщения (могут содержать личную информации, сведения о географической привязке, иные цифровые идентификаторы, такие как емейл, профили в соц.сетях)

- иные данные из публичного профиля юзера (к примеру, часть емейл-адреса при восстановлении пароля по логину; часовой пояс, имя, аватар и пр.)

Владея этой информацией, мы начинаем поиск по каждому из имеющихся цифровых идентификаторов, сопоставляем полученную информацию с ранее имеющейся и начинаем заново. Примерно так это выглядит.

Объектом исследования могут быть любые цифровые следы – емейл-адреса, домены, анкетные данные и так далее. Методы сбора информации о том или ином объекте постоянно меняются и появляются новые.

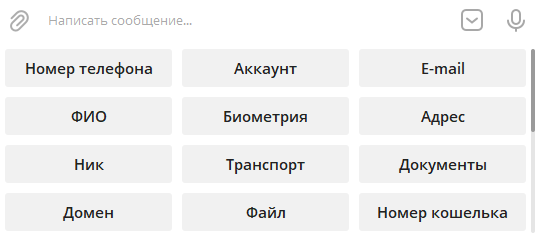

В качестве мощного инструмента и своего рода каталог всевозможных методов OSINT могу рекомендовать Телеграм-бот @HowToFind_RU_bot Бот является платным, но перечень собранных в нем методов и инструментов является впечатляющим. Вы просто выбираете, что имеете на входе, и получаете список инструментов, которые позволяют исследовать этот объект:

Как обучиться методам OSINT?

Как я уже отметил, лучший способ этому научиться – это практиковаться на живых примерах. Каких-то толковых методических рекомендации или литературы по ОСИНТ на сегодняшний день нет. Рекомендую подписаться на тематические Телеграм-каналы, информации из которых будет более чем достаточно для начала практики + используйте вышеупомянутый бот.

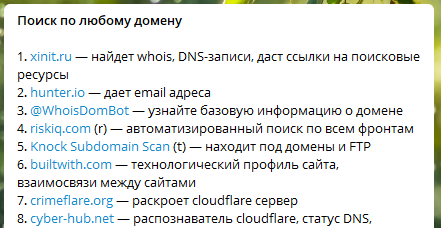

Вот некоторые из каналов по теме OSINT:

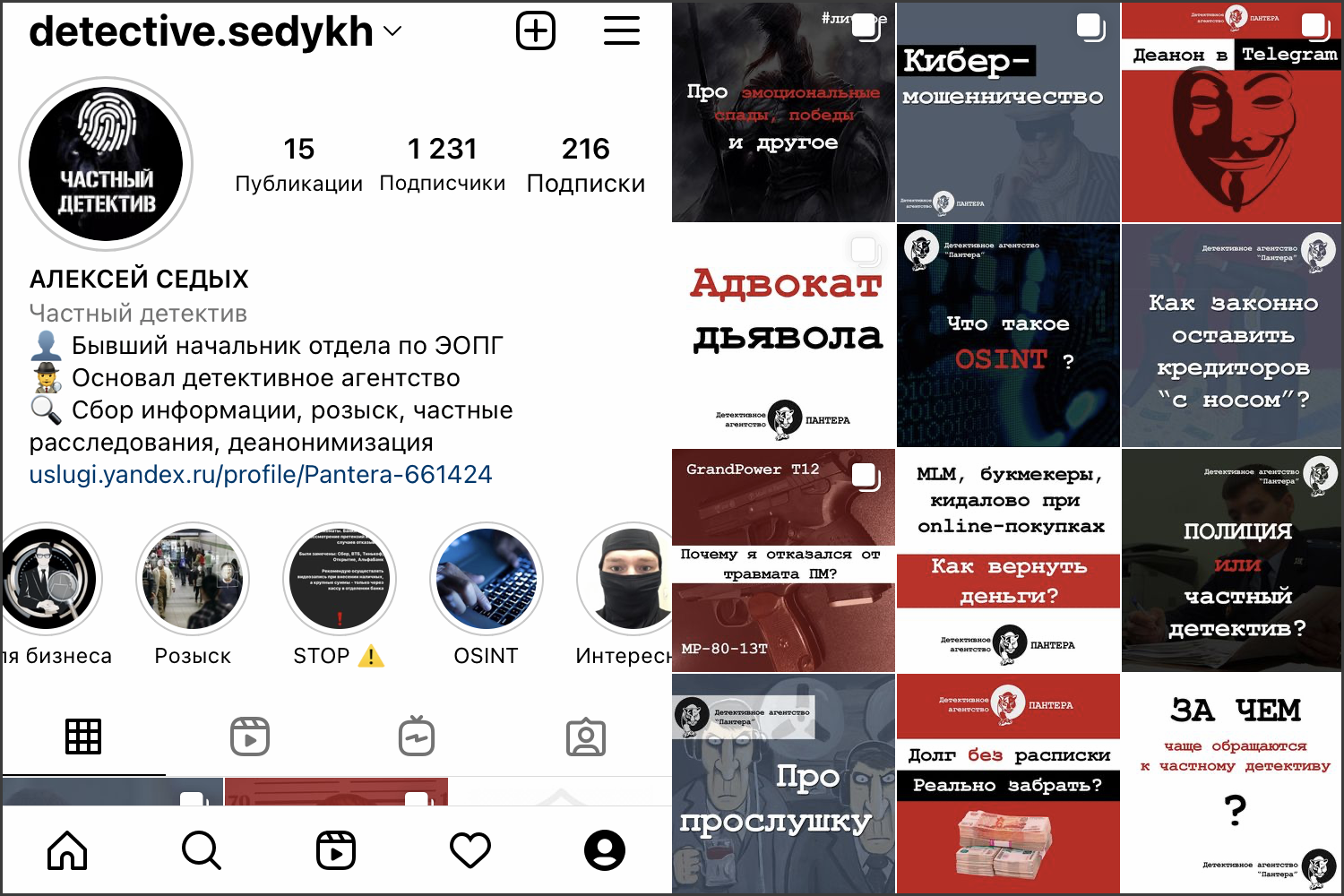

Подписывайтесь на меня в Instagram @detective.sedykh, где я делюсь юридическими и детективными полезностями.

С уважением, частный детектив Алексей Седых